НКЦК при РНБО України попереджає про високий рівень кіберзагроз через експлуатацію вразливостей у Microsoft Exchange

Національний координаційний центр кібербезпеки при Раді національної безпеки і оборони України попереджає про активну експлуатацію вразливостей у поширеному програмному продукті Microsoft Exchange. У разі успішної експлуатації вразливостей атакуючі мають можливість виконати довільний код у вразливих системах та отримати повний доступ до скомпрометованого серверу, включно із доступом до файлів, електронної пошти, облікових записів тощо. Крім того, успішна експлуатація вразливостей дозволяє отримати несанкціонований доступ до ресурсів внутрішньої мережі організації.

Вразливими є локальні версії Microsoft Exchange Server 2010, Microsoft Exchange Server 2013, Microsoft Exchange Server 2016, Microsoft Exchange Server 2019. Інформація щодо вразливостей у хмарних версіях Microsoft 365, Exchange Online, Azure Cloud відсутня.

Нині активно експлуатуються вразливості CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (спільна назва – ProxyLogon), для вразливостей CVE-2021-26412, CVE-2021-26854, CVE-2021-27078 відсутні публічно доступні експлойти.

Найбільшу активність у експлуатації вразливих систем виявило китайське кібершпигунське угруповання Hafnium, проте нині вже підтверджено активність інших хакерських груп, з-поміж яких Tick (Bronze Butler), LuckyMouse (APT27), Calypso, Websiic, Winnti Group (BARIUM, APT41), Tonto Team (CactusPete), ShadowPad, Mikroceen, DLTMiner.

Вразливість експлуатується не лише групами, за якими стоять спецслужби, а й кіберзлочинцями. Підтверджено факти інфікування вразливих систем програмами-вимагачами, зокрема, нових сімейств DearCry, DoejoCrypt. Сума викупу, яку вимагали злочинці в одному з підтверджених випадків, становила понад 16 тисяч доларів.

Скомпрометовані сервери також використовуються для розсилок шкідливого програмного забезпечення для подальшого інфікування максимальної кількості організацій. В Україні вже зафіксовано кілька таких інцидентів.

Слід зазначити, що зазвичай після компрометації наступними фазами є розвідка (збір даних про інформаційні системи), а згодом – викрадення інформації. Це потребує певного часу, потім у багатьох випадках цінні дані шифруються або видаляються, і за них вимагають викуп. Такий механізм розвитку кібератак створює суттєві загрози втрати даних у скомпрометованих організаціях найближчим часом – від тижнів до місяців.

Компанія Microsoft випустила пакети оновлень для вразливих версій та програмні інструменти, призначені для самостійної перевірки наявності вразливості (https://github.com/microsoft/CSS-Exchange/tree/main/Security). За результатами аналізу установок оновлень та повідомленнями партнерів, процедура оновлення не завжди автоматично дозволяє забезпечити захист від вразливостей для усіх мінорних версій Microsoft Exchange Server. Так, за повідомленням парламенту Норвегії, їх інформаційні системи було зламано та викрадено дані, хоча оновлення були встановлені.

Тому під час установки пакетів оновлень необхідно врахувати таке. Оновлення необхідно застосувати з командного рядка від імені користувача з правами адміністратора, після установки необхідно перезавантажити сервер. Після завершення процесу оновлень необхідно здійснити повторну перевірку можливості експлуатації вразливості (інструменти – утиліта MSERT https://docs.microsoft.com/en-us/windows/security/threat-protection/intelligence/safety-scanner-download або скрипт nmap https://github.com/GossiTheDog/scanning/blob/main/http-vuln-exchange.nse).

Раніше компанія Microsoft повідомляла про несанкціонований доступ до фрагментів вихідного коду її продуктів під час масштабної кібератаки на державні установи та приватні організації США, яка отримала назву Solorigate. Є дані, що деякі з виявлених вразливостей експлуатувалися (як вразливості нульового дня) щонайменше за 2 місяці до випуску пакетів оновлень до Microsoft Exchange Server.

Тому НКЦК рекомендує розглядати системи вразливих версій Microsoft Exchange Server та мережі, в яких вони використовуються, як скомпрометовані, та задіяти процедури реагування на інцидент. У разі якщо під час реагування факт компрометації не підтверджується, рекомендується посилити заходи моніторингу подій безпеки і слідкувати за розвитком ситуації, оскільки надходять нові дані про тактику, техніки та процедури дій атакуючих, та оновлюються індикатори компрометації.

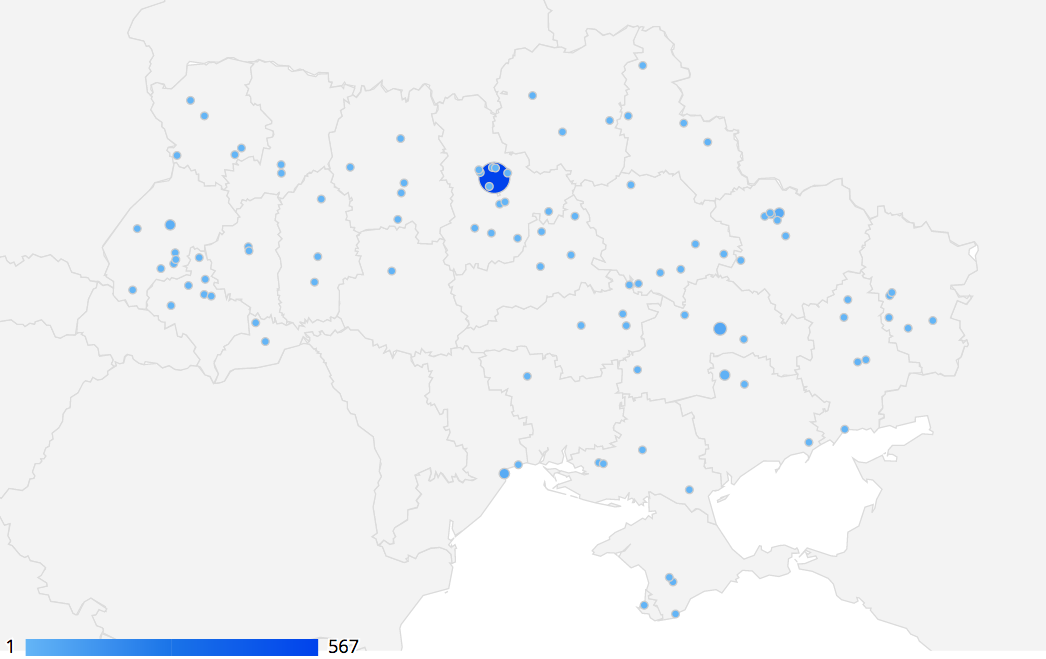

Станом на 12 березня 2021 року в Україні виявлено понад 1000 вразливих серверів Microsoft Exchange Server, з них 98,7% використовуються у приватному секторі.

НКЦК закликає одразу повідомляти про факти компрометації або спроби експлуатації вразливостей за адресою report@ncscc.gov.ua для скоординованого реагування. Фахівці НКЦК готові надати технічну та консультативну допомогу при реагуванні, зокрема, організаціям приватного сектора.

Географічний розподіл вразливих серверів наведено на малюнку.

Технічні дані

Агентство CISA (США) рекомендує здійснювати пошук ознак компрометації щонайменше з 1 січня 2021 року.

Перевірити наявність ознак компрометації можна шляхом виконання скрипту (Microsoft) Test-ProxyLogon.ps1 (https://github.com/microsoft/CSS-Exchange/tree/main/Security)

Під час експлуатації вразливостей у скомпрометовану систему встановлюється т.зв. вебшел — скрипт, призначений для віддаленого доступу та управління (адміністрування) інфікованою системою. Зазвичай вебшел використовується для викрадення облікових даних, завантаження іншого шкідливого коду (наприклад, з метою пошуку інших жертв та їх зараження), в якості командного серверу для управління іншими інфікованими системами.

Компанія Volexity провела аналіз експлуатації вразливостей Microsoft Exchange Server. За даними аналізу:

Здійснюються HTTP POST запити до таких файлів:

/owa/auth/Current/themes/resources/logon.css

/owa/auth/Current/themes/resources/owafont_ja.css

/owa/auth/Current/themes/resources/lgnbotl.gif

/owa/auth/Current/themes/resources/owafont_ko.css

/owa/auth/Current/themes/resources/SegoeUI-SemiBold.eot

/owa/auth/Current/themes/resources/SegoeUI-SemiLight.ttf

/owa/auth/Current/themes/resources/lgnbotl.gif

ЕСР лог файли серверу за шляхом розміщення \Logging\ECP\Server\ містять наступний або схожий рядки:

S:CMD=Set-OabVirtualDirectory.ExternalUrl='

Про активний вебшел свідчить наявність файлів за такими шляхами:

\inetpub\wwwroot\aspnet_client\ (будь-який файл .aspx за цим шляхом або у підкаталогах)

\\FrontEnd\HttpProxy\ecp\auth\ (будь-який файл, окрім TimeoutLogoff.aspx)

\\FrontEnd\HttpProxy\owa\auth\ (будь-який файл або модифікований файл, який не є частиною стандартної установки)

\\FrontEnd\HttpProxy\owa\auth\Current\ (будь-який файл .aspx за цим шляхом або у підкаталогах)

\\FrontEnd\HttpProxy\owa\auth\\ (будь-який файл .aspx за цим шляхом або у підкаталогах)

Пошук у каталозі за шляхом /owa/auth/Current має входження таких рядків user-agent:

DuckDuckBot/1.0;+(+http://duckduckgo.com/duckduckbot.html)

facebookexternalhit/1.1+(+http://www.facebook.com/externalhit_uatext.php)

Mozilla/5.0+(compatible;+Baiduspider/2.0;++http://www.baidu.com/search/spider.html)

Mozilla/5.0+(compatible;+Bingbot/2.0;++http://www.bing.com/bingbot.htm)

Mozilla/5.0+(compatible;+Googlebot/2.1;++http://www.google.com/bot.html

Mozilla/5.0+(compatible;+Konqueror/3.5;+Linux)+KHTML/3.5.5+(like+Gecko)+(Exabot-Thumbnails)

Mozilla/5.0+(compatible;+Yahoo!+Slurp;+http://help.yahoo.com/help/us/ysearch/slurp)

Mozilla/5.0+(compatible;+YandexBot/3.0;++http://yandex.com/bots)

Mozilla/5.0+(X11;+Linux+x86_64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/51.0.2704.103+Safari/537.36

Наведені вище рядки user-agent не є обовязковими індикаторами компрометації, але мають бути досліджені додатково.

Такі рядки user-agent спостерігалися при експлуатації з URL /ecp/:

ExchangeServicesClient/0.0.0.0

python-requests/2.19.1

python-requests/2.25.1

Такі рядки user-agent спостерігалися після експлуатації при доступі до вебшелу:

antSword/v2.1

Googlebot/2.1+(+http://www.googlebot.com/bot.html)

Mozilla/5.0+(compatible;+Baiduspider/2.0;++http://www.baidu.com/search/spider.html)

При виявленні нестандартних рядків user-agent необхідно дослідити логи IIS серверу Exchange для аналізу їх активності. Не є обовязковими індикаторами компрометації такі запити:

POST /owa/auth/Current/

POST /ecp/default.flt

POST /ecp/main.css

POST /ecp/.js

Згідно з повідомленням компанії Microsoft спостерігалася наявність вебшелу у наступних каталогах:

\inetpub\wwwroot\aspnet_client\

\inetpub\wwwroot\aspnet_client\system_web\

%PROGRAMFILES%\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

\Exchange\FrontEnd\HttpProxy\owa\auth\

Імена файлу виявлених вебшелів:

web.aspx, help.aspx, document.aspx, errorEE.aspx, errorEEE.aspx, errorEW.aspx, errorFF.aspx, healthcheck.aspx, aspnet_www.aspx, aspnet_client.aspx, xx.aspx, shell.aspx, aspnet_iisstart.aspx, one.aspx

Додатковими індикаторами компрометації можуть бути наявність нестандартних підозрілих архівів .zip, .rar, .7z в каталозі C:\ProgramData\, що може свідчити про витік інформації, та дампів процесу LSASS в каталогах C:\windows\temp\, C:\root\.

Наявні індикатори

|

Ім’я файлу |

Розмір файлу |

Хеш-сума SHA2 |

|

zXkZu6bn.aspx |

2287 |

71ff78f43c60a61566dac1a923557670e5e832c4adfe5efb91cac7d8386b70e0 |

|

shell.aspx |

2287 |

ee883200fb1c58d22e6c642808d651103ae09c1cea270ab0dc4ed7761cb87368 |

|

RedirSuiteServerProxy.aspx |

3349 |

c8a7b5ffcf23c7a334bb093dda19635ec06ca81f6196325bb2d811716c90f3c5 |

|

discover.aspx |

2230 |

1e0803ffc283dd04279bf3351b92614325e643564ed5b4004985eb0486bf44ee |

|

F48zhi6U.aspx |

2211 |

d9c75da893975415663c4f334d2ad292e6001116d829863ab572c311e7edea77 |

|

discover.aspx |

2204 |

c0caa9be0c1d825a8af029cc07207f2e2887fce4637a3d8498692d37a52b4014 |

|

Fc1b3WDP.aspx |

2230 |

be17c38d0231ad593662f3b2c664b203e5de9446e858b7374864430e15fbf22d |

|

UwSPMsFi.aspx |

2168 |

d637b9a4477778a2e32a22027a86d783e1511e999993aad7dca9b7b1b62250b8 |

|

2XJHwN19.aspx |

2177 |

31a750f8dbdd5bd608cfec4218ccb5a3842821f7d03d0cff9128ad00a691f4bd |

|

E3MsTjP8.aspx |

2353 |

bda1b5b349bfc15b20c3c9cbfabd7ae8473cee8d000045f78ca379a629d97a61 |

|

web.config.aspx |

2241 |

5ac7dec465b3a532d401afe83f40d336ffc599643501a40d95aa886c436bfc0f |

|

0q1iS7mn.aspx |

2267 |

138f0a63c9a69b35195c49189837e899433b451f98ff72c515133d396d515659 |

|

McYhCzdb.aspx |

2264 |

0c5fd2b5d1bfe5ffca2784541c9ce2ad3d22a9cb64d941a8439ec1b2a411f7f8 |

|

8aUco9ZK.aspx |

2267 |

36149efb63a0100f4fb042ad179945aab1939bcbf8b337ab08b62083c38642ac |

|

ogu7zFil.aspx |

2284 |

508ac97ea751daebe8a99fa915144036369fc9e831697731bf57c07f32db01e8 |

|

|

|

b75f163ca9b9240bf4b37ad92bc7556b40a17e27c2b8ed5c8991385fe07d17d0 |

|

|

|

097549cf7d0f76f0d99edf8b2d91c60977fd6a96e4b8c3c94b0b1733dc026d3e |

|

|

|

2b6f1ebb2208e93ade4a6424555d6a8341fd6d9f60c25e44afe11008f5c1aad1 |

|

|

|

65149e036fff06026d80ac9ad4d156332822dc93142cf1a122b1841ec8de34b5 |

|

|

|

511df0e2df9bfa5521b588cc4bb5f8c5a321801b803394ebc493db1ef3c78fa1 |

|

|

|

4edc7770464a14f54d17f36dc9d0fe854f68b346b27b35a6f5839adf1f13f8ea |

|

|

|

811157f9c7003ba8d17b45eb3cf09bef2cecd2701cedb675274949296a6a183d |

|

|

|

1631a90eb5395c4e19c7dbcbf611bbe6444ff312eb7937e286e4637cb9e72944 |

ІР адреси

103.77.192.219

104.140.114.110

104.250.191.110

108.61.246.56

149.28.14.163

157.230.221.198

167.99.168.251

185.250.151.72

192.81.208.169

203.160.69.66

211.56.98.146

5.254.43.18

5.2.69.14

80.92.205.81

91.192.103.43

Завантажити в форматі STIX https://us-cert.cisa.gov/sites/default/files/publications/AA21-062A.stix.xml

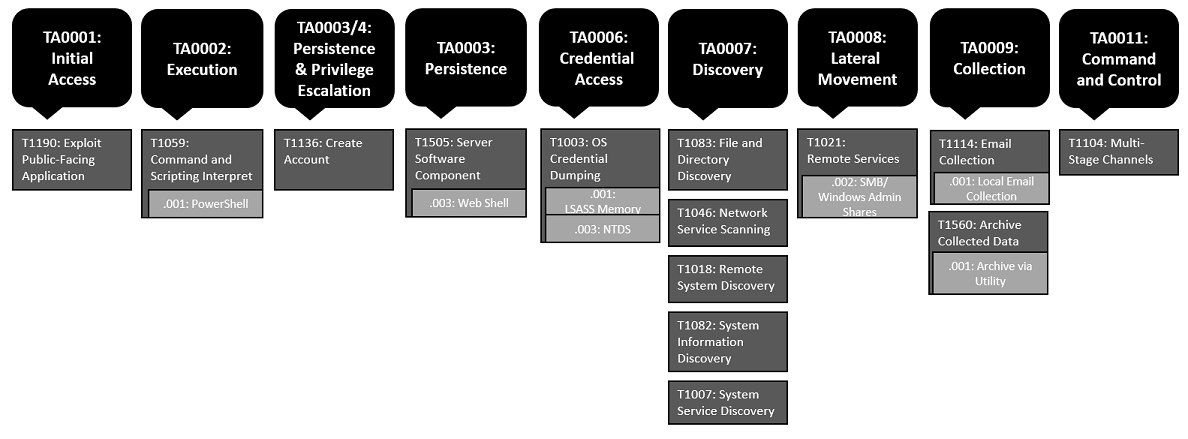

Шкідлива активність у класифікації MITRE ATT&CK®